データソース¶

Gitleaksのデータソース設定について説明します

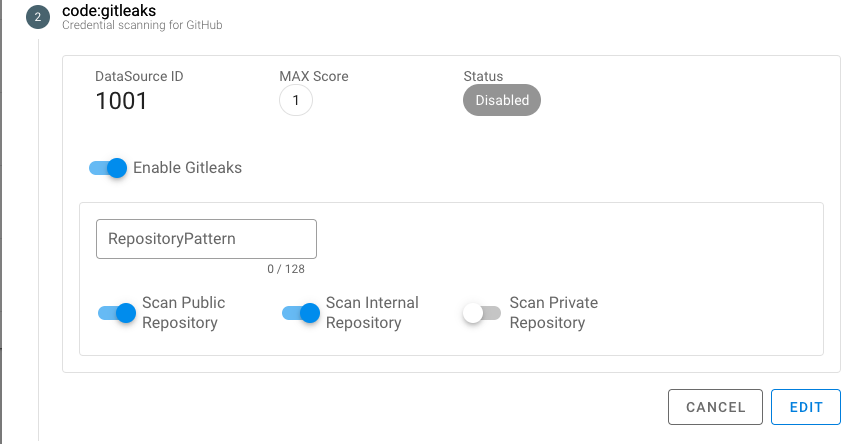

Gitleaksスキャン設定¶

- GitHub設定を完了した後に設定画面が表示されます

-

以下の項目を入力し

EDITをクリックしてください- Enable Gitleaks: ONにすることで、Gitleaksスキャンが設定できる様になります (新規登録時はデフォルトでON)

- OFFにして

EDITをクリックすることで、既存の設定が削除されます

- OFFにして

- RepositoryPattern: 上記のTargetResource配下でスキャンしたいリポジトリ名を指定します。(部分一致)

- 空欄の場合は、TargetResource配下のリポジトリすべてが対象になります。

- リポジトリの可視性: スキャン対象にする可視性 を選択してください(Internal/Privateを対象にする場合はPATの登録が必要です)

Public: インターネットに公開されているリポジトリをスキャンしますInternal: Enterprise内のリポジトリをスキャンしますPrivate: プライベートリポジトリをスキャンします

- Enable Gitleaks: ONにすることで、Gitleaksスキャンが設定できる様になります (新規登録時はデフォルトでON)

-

EDITをクリックした後、Dependency設定に遷移します

既にGitHub設定を登録済みの場合、以下の手順でGitleaks設定画面へ移動します

- メニューより

Code > GitHubをクリックします - GitHub設定一覧から変更したい列の

Action -> Edit Itemをクリックします - ダイアログにてcode:gitleaksをクリックして、Gitleaksの設定を開きます